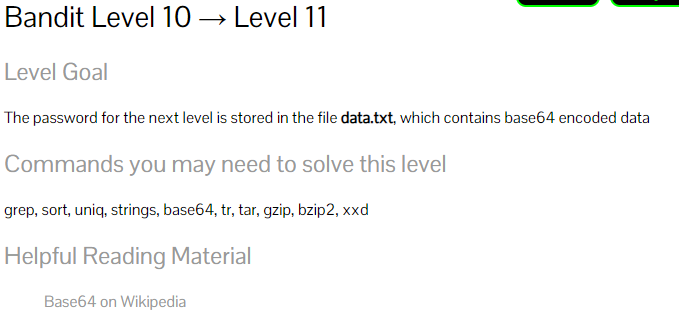

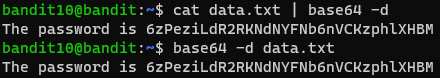

이번에는 base64로 인코딩된 password가 data.txt 안에 들어있다고 한다.

base64 -d 옵션을 통해 decode 했다.

그런데, base64암호를 사용해본적은 있는데 이게 어떤 암호(인코딩 방식)인지 궁금해져서 좀 알아보기로 해보았다.

https://nullorm.tistory.com/23

인코딩 & 디코딩 | Base64에 대하여...

인코딩(encoding)과 디코딩(decoding) 파일에 저장된 정보의 형태나 형식을 변환하는 처리 / 처리방식을 말함. 이메일, 문자메시지 등의 전송, 동영상이나 이미지 영역에서 많이 사용됨. 인코딩의 반

nullorm.tistory.com

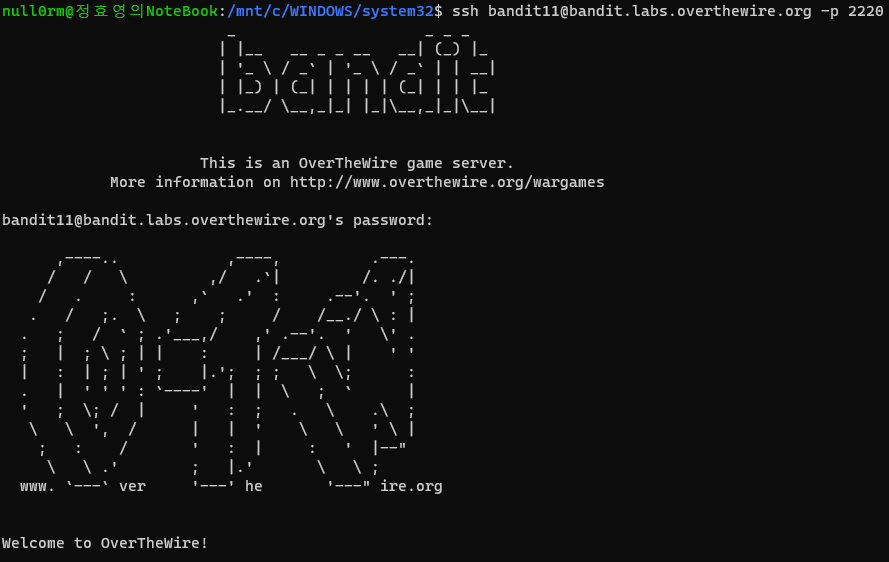

끗!